Forensic/개론 & 논문 정리

[논문 리뷰] 무선 디지털카메라의 소유자 특정 방안에 대한 연구

ukkiyeon

2025. 3. 1. 19:58

1. 요약

- Wi-Fi로 모방과 연결하여 실시간으로 영상 확인이 가능한 소형 웨어러블 카메라가 범죄에 악용되는 사례 다수 발생

- 현장에서 발견되는 카메라에는 PCB에 부착된 메모리만 존재하여 용의자 특정이 어려운 실정

=> 이러한 상황에서의 포렌식 조사 기법 제안

=> 스마트폰과 연결된 Wi-Fi MAC 주소를 확보하여 스마트폰 제조사와 IMEI를 확인한 후, 통신사에 의뢰함으로써 가입자 확인

2. 서론

- 경찰청 범죄통계에 따르면, 카메라등이용촬영 범죄 건수가 2011년 약 1,535건에서 2020년 약 4,881건으로 약 4배 증가

- 기존 불법 촬영 도구로 .. 자동차 열쇠형 카메라, 볼펜형 카메라, 단추형 카메라 등의 변형 카메라

=> Wi-Fi 기능으로 실시간 모바일 송신, 현장에서 발견할 경우 PCB 분석만 가능 - PCB 메모리만 존재하는 무선 카메라의 경우, 분석을 통해 무선 연결된 스마트폰 Wi-Fi MAC 주소 특정 기법 제안

=> 칩오프를 통해 연동된 스마트폰의 MAC 주소 특정 방법을 제시

=> 스마트폰에 최신 OS가 설치된 경우 MAC 주소가 비공개 MAC 주소로 변경되어 제조사 특정이 어려운데, 이에 대한 대안으로 모바일과 연동된 SSID를 통해 특정하는 방안 제시

3. 개념

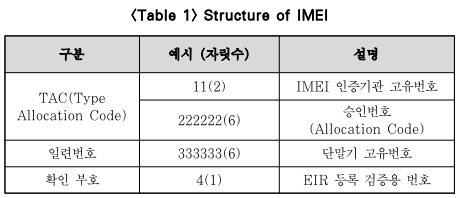

- 스마트폰 제조사 고유정보

: IMEI, Wi-Fi MAC 주소, 블루투스 MAC 주소, 일련 번호, 시리얼 넘버

=> 이 중에 하나만 확인된다면 나머지 4개의 정보 확인 가능

- 메모리 데이터 획득 방법

1) 비파괴 방식 1. 제조사의 플래시 메모리 백업 기능 제공 여부 확인하여 데이터 획득 진행

2) 비파괴 방식 2. JTAG 인터페이스 제공 여부 확인 및 데이터 획득

3) 파괴 방식 3. PCB에 납땜되어 있는 플래시 메모리를 인두나 열풍기를 이용하여 칩오프한 후 메모리 리더기에서 데이터 획득

4. 연결 기록 추출

- 대상: Aceone - SJ9000

- 데이터 획득 과정

1) USB, UART, JTAG 단자 확인 불가 => 칩오프 진행

2) 메모리 제조사 및 용량 등 Data Sheet를 통한 정보 식별

3) 칩오프 진행

4) 메모리 리더기 연결 및 데이터 획득

5) binwalk, FMK를 통해 분석 - 결과

- rootfs/misc/dhcp에 있는 dnsmasq.leases 파일에서 Wi-Fi에 연결된 IP, MAC, 스마트폰 기종 확인 가능

- /squashfs-root/res/cfg 폴더의 320*240.cfg 파일에서 무선 카메라에 설정된 SSID 및 비밀번호 확인 가능 - 소유자 특정 방안

- MAC을 통한 스마트폰 제조사 확인 후, IMEI 확보, 가입자 정보 회신 후 사용자 특정

- MAC을 통한 제조사 확인이 불가한 경우, SSID와 Wi-Fi 연결기록 분석을 통해 스마트폰 특정

5. 검증

- 위에서 제안한 기법을 통해 소유자 특정 가능성을 검증

- Android/iOS 환경에서 진행

- 무선 디지털카메라 분해 -> 메모리 칩오프 -> 데이터 획득 -> 분석 -> 언급한 .leases 파일과 .cfg 파일 추출

- 스마트폰 제조사 및 통신사 DB 활용 / 데이터 분석 결과(MAC과 SSID) / 카메라 SSID 각각에 대해 검증 및 특정

6. 결론

- '무선 디지털카메라의 메모리 칩오프를 통해 기기와 연결된 스마트폰 네트워크 정보 분석 후 사용자 특정'

- 한계: 안드로이드 10 이상, iOS 14 이상 버전부터 비공개 Wi-Fi MAC 주소로 변경되어 최신 스마트폰은 Wi-Fi MAC 특정 불가 -> SSID를 활용한 특정 방안 제시(분석할 스마트폰을 수집해야 한다는 한계 존재)

- Wi-Fi 외에도 근거리 통신 규격인 블루투스 MAC 활용한 촬영자 특정 연구 필요

참고

- 송선범, 이상진 and 박정흠. (2022). 무선 디지털카메라의 소유자 특정 방안에 대한 연구. 디지털포렌식연구, 16(3), 35-48.