[Suninatas] 26

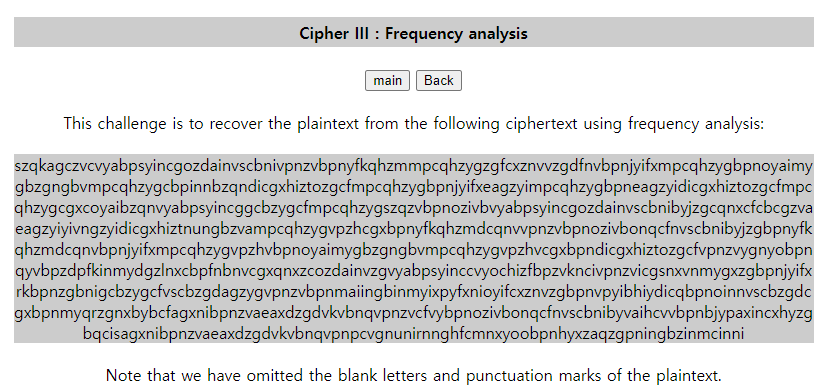

문제에서 빈도 분석하라고 한다.

그래서 바로 저번에 사용했던 치환암호 복호화 사이트에 넣어주었다.

quipqiup - cryptoquip and cryptogram solver

quipqiup.com

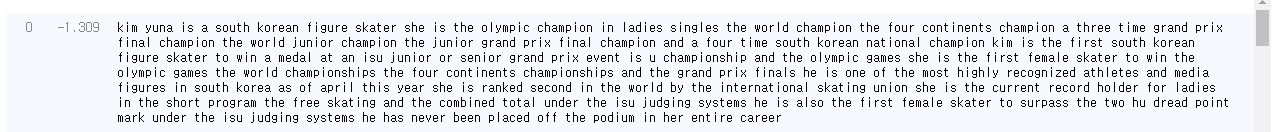

자꾸 김연아 선수 어쩌구 하길래 그냥 kimyuna인가 싶어서 플래그로 입력했더니

해결되었다 .. .. ..

[Suninatas] 28

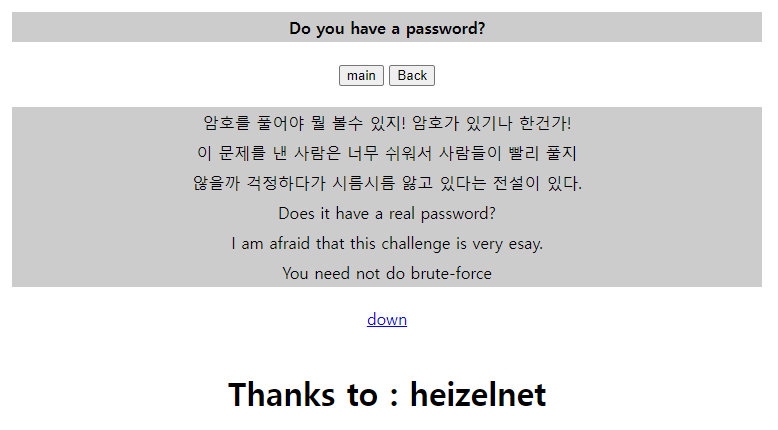

다운로드받은 zip 파일에 암호가 걸려있었고,

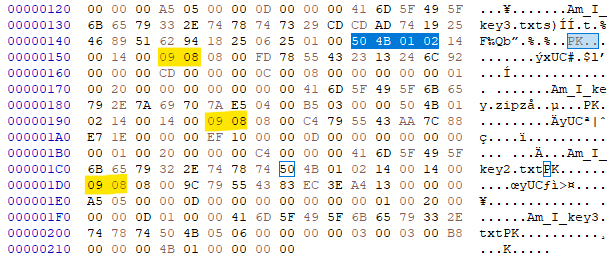

brute-force 하지 말라고 했는데 몇 개 넣어보다 안 되길래 HxD로 확인했다.

그리고 예전에 유사한 문제를 풀었던 것 같아서 참고했다.

[HackCTF] Secret Document (tistory.com)

[HackCTF] Secret Document

Flag.zip 을 다운받아서 압축을 풀려고 했는데 암호가 걸려 있다. flag.txt 뒤에 * 표시는 암호가 걸려있음을 나타냄 brute-force attack 무차별 대입 공격. 특정한 암호를 풀기 위해 가능한 모든 값을 대입

ukkiyeon.tistory.com

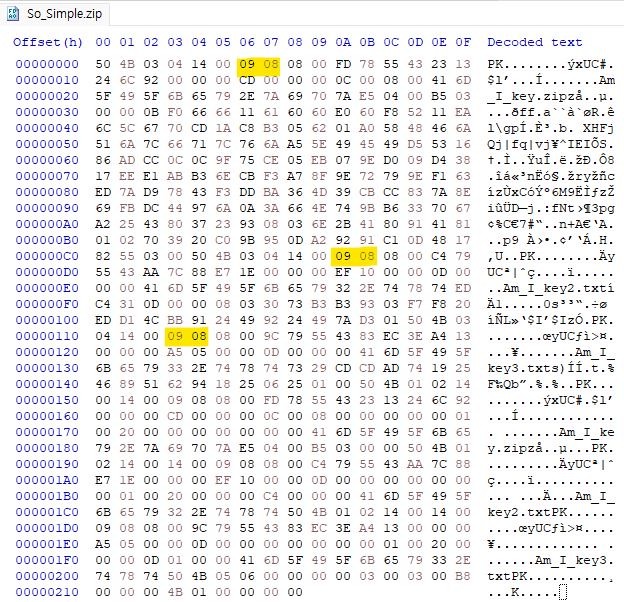

Local File Header(50 4B 03 04)에 해당하는 플래그들은 다 09 08이었다.

리틀 엔디안으로 보면 08 09가 되고,

08 09 = 0000 1000 0000 1001 에서 bit 00에 해당하는 부분이 1이므로 암호화 설정이 되어있다고 생각했다.

그래서 이 부분들을 다 00 00으로 바꿔줬는데, 암호가 해제되지 않았다.

그래서 이번엔 Central Directory(50 4B 01 02)에 해당하는 플래그들을 찾아봤고, 마찬가지로 다 09 08이었다.

00 00으로 차례대로 바꿔주면서 확인해보았다.

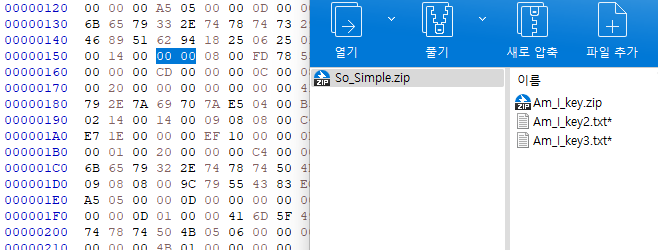

첫번째 플래그만 바꿔준 결과, 세 파일 중 첫번째 파일의 암호만 해제되었고,

이후에 나머지 두 플래그 모두 00 00으로 바꿔주었더니 모두 암호가 해제되었다.

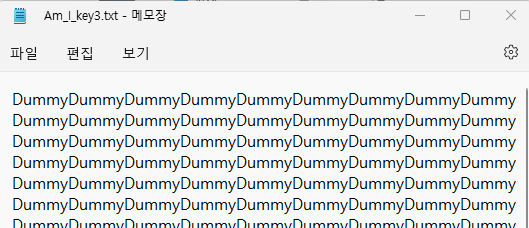

key2.txt와 key3.txt는 Dummy로 채워져있었고,

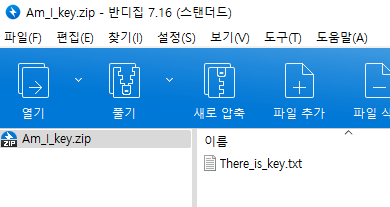

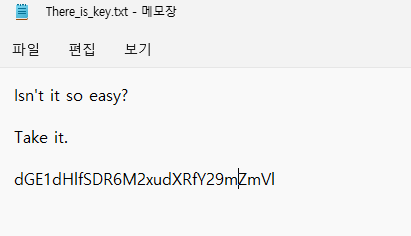

key.zip을 풀었더니 다른 txt 파일이 있었다.

저게 플래그인줄 알았는데 아니었고,

base64 디코딩했더니 말이 되는 플래그를 얻을 수 있었다.

해결!

'Forensic > wargame & ctf' 카테고리의 다른 글

| [ctf-d] 이벤트 예약 웹사이트를 운영하고... #A #B #C (0) | 2022.05.15 |

|---|---|

| [ctf-d] black-hole / Find Key(butterfly) (0) | 2022.05.10 |

| [Suninatas] 18, 19 (0) | 2022.03.29 |

| [Suninatas] 21 (0) | 2022.03.28 |

| [ctf-d] broken (0) | 2022.03.14 |