#1 용의자가 가장 많이 접근했던 사이트의 URL과

#2 해당 URL에 마지막으로 접근한 시간 알아내기

인터넷 검색 및 웹사이트 방문 이력에 관련된 증거 파일과 데이터들은 컴퓨터가 켜진 상태에서 분석하기가 더 용이하다.

→ 인터넷 접속을 비롯한 현재의 컴퓨터 사용 이력 대부분이 임의 접근 기억 장치(RAM)에 저장되기 때문

RAM

: 컴퓨터가 꺼지면 내부 정보도 함께 사라지기 때문에 단기 메모리 또는 휘발성 메모리라고 불림

* 대부분의 포렌식 툴은 컴퓨터 전원이 켜진 상태에서 램 안에 저장된 내용을 효율적으로 이미지로 생성해 보관하도록 함

1. 쿠키 데이터 보기

쿠키

: 신원 확인과 인증을 위해 웹 서버가 클라이언트 컴퓨터로 보내는 텍스트 파일

영속적 쿠키

: 사용자 신원을 확인하는 텍스트 파일로, 브라우저로 전송돼 쿠키 만료 기간까지 클라이언트 컴퓨터에 저장된다. 사용자 웹사이트 방문 이력을 저장하거나 스파이웨어가 활용하는 파일이다.

세션 쿠키

: 브라우저로 전송되는 텍스트 파일로, 컴퓨터에 저장돼 인터넷 사용자의 신원 확인과 인증을 위해 사용되고 사용자의 브라우저가 닫히면 제거된다. 사용자가 인터넷 뱅킹을 사용할 때는 중간자 공격 방지를 위해 브라우저 세션이 유지되는 시간 동안 사용자 인증을 위해 세션 쿠키를 사용한다.

플래시 쿠키

: 쿠키의 한 형태로, 사용자 시스템에 저장되는 로컬 공유 객체를 참조하며 어도비 플래시를 필요로 하는 웹사이트에 의해 생성된다. 이 쿠키를 이용해 온라인 사용자 활동 이력을 추적할 수 있다.

마이크로소프트 인터넷 익스플로러

→ 공격을 막아내기 위해 쿠키를 여러 폴더에 랜덤하게 저장한다. 마이크로소프트 비스타와 윈도우7이 설치된 시스템으로 작업하는 조사관은

C:\Users\<username>\AppData\Roaming\Microsoft\Windows\Cookies\ 위치에서 쿠키를 찾아볼 수 있다. 쿠키 텍스트 파일은 사용자가 방문한 웹사이트를 명확하게 구분한다.

이것도 이젠 끝 ..

2. 윈도우 레지스트리 이용하기

사용자가 방문한 웹사이트가 저장된 레지스트리의 경로

HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\TypedURLs

해당 위치에서 레지스트리를 텍스트 파일 형태로 추출하고 메모장과 같은 프로그램을 이용해 내용 확인이 가능하다.

* AccessData's Registry Viewer와 같은 프로그램은 레지스트리 파일을 체계적으로 분석할 수 있는 솔루션을 제공함

또한 웹사이트 방문 기록은 index.dat로 불리는 숨겨진 파일로부터 다시 호출될 수도 있다.

index.dat 파일

: MS 인터넷 익스플로러에 의해 생성된 파일 모음으로, 웹사이트 방문 기록과 인터넷 검색 이력이 들어있을 뿐 아니라 사용자 컴퓨터에 저장된 쿠키와 캐시도 저장한다. 실제로 이 파일은 과거 인터넷 접속 정보를 방대하게 저장하고 있으며, 사용자 입장에서 파일의 정보 저장 방법을 제어하기에는 한계가 따르므로 사용자가 로그인한 주소 링크와 같은 정보는 조사관에게 핵심 정보가 될 수 있다. 인터넷 접속 기록을 지우고 브라우저 캐시를 삭제하더라도 파일 자체는 삭제되지 않음.

index.dat 데이터베이스 파일은 전용 뷰어를 사용하지 않으면 내용 확인이 불가 .. 하지만

1. www.pointstone.com/products/index.dat-Viewer/ 에서 Index.dat 뷰어를 다운로드한다.

2. 다운로드한 프로그램 폴더에서 Index.dat 뷰어 프로그램을 더블 클릭한다. 방문한 웹사이트 목록이 화면에 표시된다.

3. Index.dat 뷰어를 종료한다.

이것도 이젠 끝 ...

※ 참고

컴퓨터 포렌식 수사 기법 (대런 헤이즈)

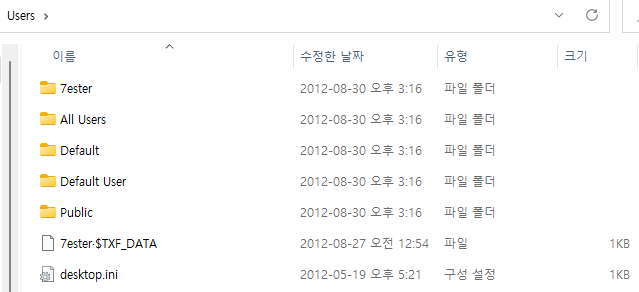

주어진 파일을 다운받으면, 위와 같은 폴더를 확인할 수 있다.

C:\Users\<username>\AppData\Roaming\Microsoft\Windows\Cookies\ 위치에서 쿠키 관련 데이터를 확인 가능하다고 했으니 찾아보자.

7ester 사용자에만 해당 폴더가 존재했다.

쿠키 텍스트 파일을 찾은 것 같다.

0ZKRSZWL.txt → gather.hankyung.com/

아까 쿠키 텍스트 파일은 사용자가 방문한 웹사이트를 명확하게 구분한다고 했는데, 실제로 위와 같이 하나의 사이트마다 하나의 텍스트 파일이 존재하는 것 같았다.

방문할 때마다 저렇게 기록된 거면 많이 기록된 파일만 비교해보면 되지 않을까

8U7JDEYR.txt → ad.naver.com/ 6번

AR8CUT6X.txt twitter.com/ 7번

CRZQTN10.txt microsoft.com/ 6번

forensic-proof.com/ 5번

sourceforge.net/ 8번

답인 것 같다 .. 애초에 크기가 컸는데 ..

엥 아니었다

U8012CLA.txt collective-media.net/ 11번

엥 ..이것도 답이 아니었다

너무 책만 믿었나

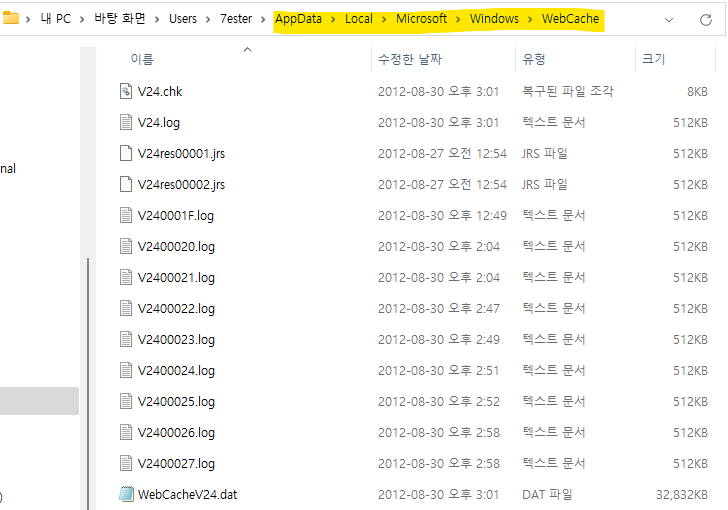

알고보니, 엣지랑 익스플로러 버전 10부터는 index.dat이 아닌 WebCacheV*.dat 라는 하나의 파일에 cache, history, cookie, download와 같은 모든 데이터를 저장한다고 한다.

C:\Users\<username>\AppData\Local\Microsoft\Windows\WebCache\WebCacheV*.dat

찾아보니 쿠키 파일 말고도 웹 캐시 파일을 확인할 수 있었다.

바로 IE10Analyzer라는 툴을 사용해보려 했는데, 오류가 발생하고 파일이 열리지 않았다.

(ㅡㅡ ..)

FTK Imager로 파일을 추출하고,

다시해봐도 같은 오류였다.

(.. ㅡㅡ ..)

찾아보니 index.dat 즉, IE9버전 이하 포렌식 도구는 많은데, WebCacheV*.dat을 분석할 수 있는 도구는 많지 않다고 한다.

대표적으로 ESEDatabaseView와 EseDbViewer가 있는데 문제가 있다고 ..

두 도구 모두 ESE 데이터베이스 분석 도구라 브라우저 분석에는 적합하지 않고 URL 디코딩, 다운로드 기록, 웹페이지 타이틀 정보들을 볼 수 없다고 한다.

(참고 https://moaimoai.tistory.com/45)

※ ESE (Extensible Storage Engine)

: 윈도우 검색에서 사용하는 데이터베이스 엔진이라고 한다. 음 ...

(참고 http://forensic-proof.com/archives/2109)

일단 ESEDatabaseView를 찾아서 다운받았고 파일도 잘 열렸다.

(참고 https://m.blog.naver.com/PostView.naver?isHttpsRedirect=true&blogId=gyurse&logNo=220253203225)

ESEDatabaseView에서 입력 가능한 파일은 ESE Database File인 edb와 dat이라고 한다.

실행하면, db가 구성하고 있는 테이블의 구조 확인이 가능하다.

참고로 dat 파일을 뷰어처럼 보여주는 유틸리티는 거의 없기 때문에 수사에서 dat 파일을 분석해야 하는 경우 도움이 된다고 한다.

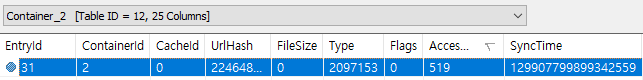

테이블 ID별로 구분되는 것 같았다. 하나씩 열어보면

이렇게 컬럼별로 여러 정보를 확인할 수 있었다.

AccessCount 값이 519로 가장 컸다. 그리고 #1 답이 맞았다.

AccessedTime 값이 이상했는데, 변환 옵션이 있었고, #2 답도 찾을 수 있었다.

(근데 다른 분들은 IE10Analyzer에서 잘 열린 것 같은데 왜 나는 ..? ..?)

'Forensic > wargame & ctf' 카테고리의 다른 글

| [ctf-d] 그림을 보아라 (thumbs.db) (0) | 2022.07.13 |

|---|---|

| [ctf-d] pdf파일 암호를 잊어... (0) | 2022.07.12 |

| [ctf-d] basisSixtyFour / e_e (0) | 2022.05.24 |

| [Suninatas] 14 (0) | 2022.05.18 |

| [ctf-d] 이벤트 예약 웹사이트를 운영하고... #A #B #C (0) | 2022.05.15 |