주어진 zip 파일을 풀면,

이런 사진이 나온다 。 。 。

우선 HxD로 waytogo.png를 열어보자.

PNG의 헤더 시그니처인 89 50 4E 47 0D 0A 1A 0A를 확인할 수 있다.

푸터 시그니처인 49 45 4E 44 AE 42 60 82도 확인하려고 했는데

끝 부분에 존재하지 않았고, 아래와 같이 검색 기능으로 찾을 수 있었다.

그리고, hex 값을 뒤집어 놓았다는 사진 속의 글처럼 푸터 시그니처 이후로 푸터 시그니처가 역으로 되어 있는 것을 볼 수 있었다.

마찬가지로, 끝 부분에서 헤더 시그니처가 역으로 되어 있는 것을 확인할 수 있다.

역으로 되어 있는 hex 값 부분을 다시 헤더 시그니처부터 역으로 저장하면 뭔가 나올 것 같다 ..!

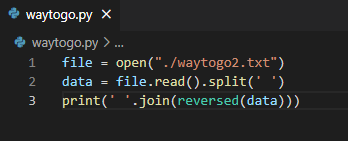

아래와 같이 파이썬으로 코드를 만들어서 hex 값이 역으로 출력되도록 했다.

이때, 자꾸 출력 값이 잘려서 두 개의 txt 파일을 만들고 결과 값을 합친 후 flag.png 파일로 만들었다.

해결!

참고

'Forensic > wargame & ctf' 카테고리의 다른 글

| [HackCTF] Magic PNG (0) | 2022.01.25 |

|---|---|

| [HackCTF] Terrorist (0) | 2022.01.25 |

| [HackCTF] 잔상 (0) | 2022.01.06 |

| [HackCTF] Question? (0) | 2022.01.06 |

| [HackCTF] 세상에서 잊혀진 날 찾아줘! (0) | 2022.01.04 |