LockBit 2.0 랜섬웨어가 메일을 통해 유포되고 있음을 2월, 6월에 게시했고, 최근 새로운 버전의 LockBit 3.0 랜섬웨어가 유사 방식을 통해 여전히 유포 중임을 확인했다. 지난 6월에는 사칭 메일로 다수 유포되었지만, 최근에는 입사지원 관련으로 위장한 피싱 메일을 통해 유포 중이다.

-> 그래서 2월, 6월, 9월 순서대로 정리해봄.

1. 지원서 및 저작권 관련 메일로 LockBit 랜섬웨어 유포 중 (220217)

메일 형태

- 이력서와 저작권 관련 내용으로 사칭

- 메일에 암호가 설정된 압축 파일이 첨부됨

- 저작권 관련 메일에는 실제 작가 이름 등이 포함되어 있어 사용자가 악성 메일임을 인지하기 어려워 각별한 주의가 필요함

오른쪽의 저작권 관련 내용으로 사칭한 유포 이메일에서, 첨부된 압축 파일 내부에는

저작권법 관련하여 위반인 사항들 정리하여 보내드립니다.jpg

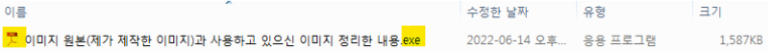

이미지 원본(제가 제작한 이미지)과 사용하고 있으신 이미지 정리한 내용.exe

라는 두 개의 파일이 존재한다.

저작권법 관련하여 위반인 사항들 정리하여 보내드립니다.jpg

-> 정상 실행 파일의 확장자를 .jpg로 변경한 것으로, 해당 파일을 클릭해도 정상적으로 실행되지 않는다.

이미지 원본(제가 제작한 이미지)과 사용하고 있으신 이미지 정리한 내용.exe

-> 워드 문서처럼 위장하기 위해 파일의 아이콘이 워드 이미지로 설정되어 있음

-> 이 파일(.exe)이 Lockbit 랜섬웨어이며, 실행할 경우 사용자의 파일이 암호화됨

해당 파일은 기존과 동일한 NSIS(Nullsoft Scriptable Install System) 형태이며 파일의 속성은 아래와 같다.

NSIS(Nullsoft Scriptable Install System)

: 특정 프로그램의 설치 파일을 제작하기 위한 목적으로 사용되나, 스크립트 기반으로 동작하는 방식이다 보니 외형적으로 NSIS 설치 파일들의 형태가 거의 동일해 악성코드 제작에 많이 사용되기도 한다.

참고 https://www.soft2000.com/28088

암튼..

이 랜섬웨어는 실행 시 복구를 불가능하게 하기 위해 아래의 명령을 실행하여 볼륨 쉐도우 복사본을 삭제한다.

또한, 레지스트리에 런키 등록을 수행하여 지속적으로 랜섬웨어가 실행될 수 있도록 한다.

(이 명령어들이 뭐지?)

- vssadmin delete shadows /all /quiet

- wmic shadowcopy delete

- bsdedit /set {default} bootstatuspolicy ignoreallfailures

- bcdedit /set {default} recoveryenabled no

이후, 실행 중인 문서 파일 등을 암호화하고, 분석을 회피하기 위해 아래와 같은 다수의 서비스와 프로세스를 종료한다.

(왜 이 서비스와 프로세스들을 종료하는 거지?)

종료 서비스: sql, svc$, MSSQL, MSSQL$, CAARCUpdateSvc, vmware-usbarbitator64, vmware-converter 등

종료 프로세스: winword.exe, QBDBMgr.exe, 360doctor.exe, Adobe Desktop Service.exe, Autorunsc64a.exe, Sysmon.exe, Sysmon64.exe, procexp64a, procexp64a.exe, procmon.exe, procmon64.exe, procmon64a, procmon64a.exe, Raccine_x86 등

특정 서비스 및 프로세스 종료 후 암호화가 진행되며 드라이브 타입이 DRIVE_REMOVABLE, DRIVE_FIXED, DRIVE_RAMDISK 인 경우 암호화가 이루어진다. 암호화 제외 폴더/파일명 및 확장자는 아래와 같다.

(왜 제외하는 거지?)

암호화 제외 폴더: system volume information, windows photo viewer, windowspowershell, internet explorer, windows security, windows defender, $recycle.bin, Mozilla, msbuild, appdata, windows 등

암호화 제외 파일: Restore-My-Files.txt , ntldr, bootsect.bak, autorun.inf, ntuser.dat.log

암호화 제외 확장자: .mp4 .mp3 .reg .ini .idx .cur .drv .sys .ico .lnk .dll .exe .lock .lockbit .sqlite .accdb .lzma .zipx .7z .db 등

암호화된 파일은 아래처럼 .lockbit 확장자와 특정 아이콘을 가지며, Restore-My-Files.txt 파일명의 랜섬노트가 암호화가 진행된 폴더 내에 생성된다.

[파일 진단]

이 뭐죠?

- Ransomware/Win.MAKOP.C4971574

- Suspicious/Win.MalPe.X2132

[행위 진단] 이 뭐죠? 악성코드 이름?

- Ransom/MDP.Decoy.M1171

[IOC 정보]

IOC(Indicator Of Compromise): 침해지표. 즉, 침해사고를 분석하는데 사용되는 기반으로 사용됨.

eml: 이메일 확장자

- 3ffea798602155f8394e5fb3c7f4a495 (eml)

- 4b77923447b9a1867080e3abe857e5bd (exe)

근데 그래서 어케 됐다는 거임

https://asec.ahnlab.com/ko/31620/

지원서 및 저작권 관련 메일로 LockBit 랜섬웨어 유포 중 - ASEC BLOG

ASEC 분석팀은 최근 이력서, 저작권 관련 내용으로 사칭한 메일을 통해 랜섬웨어가 유포되고 있음을 확인하였다. 이러한 내용의 악성 메일은 과거부터 꾸준히 유포되고 있다. 기존 Makop 랜섬웨어

asec.ahnlab.com

2. 저작권 사칭 메일을 통한 LockBit 랜섬웨어 유포 (220621)

메일에 첨부된 압축 파일 내부를 확인해보면, 내부에 추가 압축 파일이 존재하고,

그 내부 압축 파일을 풀면, 아래와 같이 PDF 파일 아이콘을 위장한 실행 파일이 존재한다.

해당 파일은 NSIS 파일의 형태로 확인되었음.

nsi 스크립트 내용을 확인해보면, ‘162809383’의 데이터 파일을 디코딩하여 재귀 실행 및 인젝션을 통해 악성행위를 실행한다.

(NSIS 파일 내부를 어떻게 확인했지?)

마찬가지로 복구를 막기 위해 볼륨 쉐도우 복사본을 삭제한다. (실행 명령어들은 아까 위에 쓴 명령어들이랑 다 동일했음.)

또한, 랜섬웨어의 지속적인 실행을 위해 레지스트리 런키 등록과

LockBit_Ransomware.hta를 바탕화면에 드롭하여 배경화면 변경 및 재부팅 이후에도 유지될 수 있도록 레지스트리를 등록한다.

(LockBit_Ransomware.hta가 뭐지?)

이후 내용이 위에랑 거의 유사했음.

실행 중인 문서 파일 감염 행위 및 분석 회피를 위해 다수의 서비스 및 프로세스를 종료

종료시킨 후, 암호화가 진행되며 마찬가지로 드라이브 타입이 DRIVE_REMOVABLE, DRIVE_FIXED, DRIVE_RAMDISK 인 경우 암호화가 이루어짐.이때, 암호화 제외 폴더/파일명 및 확장자도 아까 위랑 거의 동일했음.

암호화된 파일은 마찬가지로 .lockbit의 확장자와 특정 아이콘을 가지며, Restore-My-Files.txt 파일명의 랜섬노트가 암호화가 진행된 폴더 내에 생성됨.

[파일 진단]

[행위 진단]

[IOC 정보]

-> 참고

https://asec.ahnlab.com/ko/35481/

저작권 사칭 메일을 통한 LockBit 랜섬웨어 유포 - ASEC BLOG

ASEC 분석팀은 이전에 소개한 방식과 동일한 저작권법 위반의 내용으로 사칭한 피싱 메일을 통해 LockBit 랜섬웨어가 다시 유포되고 있음을 확인하였다. 지난 2월 유포되었던 피싱 메일(아래 링크

asec.ahnlab.com

3. 입사지원 위장 메일로 유포 중인 NSIS형태의 LockBit 3.0 랜섬웨어 (220921)

최근에는 입사지원 관련으로 위장한 피싱 메일을 통해 LockBit 3.0 랜섬웨어가 유포 중이다.

두번째와 같이 메일 본문에 압축 비밀번호를 명시한 케이스

-> 압축 파일만으로는 내부의 파일을 알지 못하게 하여 백신 탐지를 우회하기 위함일 수도 있고, 특정 메일 수신인을 타겟으로 유포하기 위함일 수도 있다.

압축 파일 내부에는 alz로 한 번 더 압축된 파일이 존재하여 이 파일을 압축 해제 시, 한글 파일 아이콘으로 위장한 LockBit 3.0 랜섬웨어 실행 파일이 존재한다. (이력서 열심히 하겠습니다 잘 부탁드립니다 감사합니다.exe)

해당 LockBit 3.0 파일은 NSIS 형태로, 스크립트 기반의 설치 파일 형식이다.

압축 해제 시 '특정 숫자의 알 수 없는 형식 파일'과 'System.dll 정상 모듈' 그리고 '[NSIS].nsi'가 확인된다.

(위에서 살펴봤던 경우들과 동일한데, 설명이 더 자세히 되어 있는 듯)

1. 특정 숫자의 알 수 없는 형식 파일: 쉘코드 및 암호화된 LockBit 3.0 PE 존재

2. System.dll 정상 모듈: nsis 구동을 위한 정상 모듈

3. [NSIS].nsi: NSIS 실행을 위한 스크립트 파일로 해당 스크립트 기반으로 NSIS가 실행 됨

위에 저 exe 예시 파일 분석 정보 정리 ~

이 NSIS 파일 내부에는 아래 세 개의 파일/폴더가 존재한다. (근데 어케 알았지)

1. 특정 숫자 1213645181 파일

2. System.dll이 담긴 $PLUGINSDIR 폴더

3. [NSIS].nsi 파일

[NSIS].nsi 스크립트를 기반으로 NSIS 실행 설치 파일이 구동하게 되는데,

이 코드에 따라 ‘1213645181 파일’을 생성 후 읽어

복호화 된 LockBit 3.0 PE를 자기 자신에 인젝션하여 동작한다.

nsi 스크립트의 코드 내용과 같이 먼저,

쉘코드와 암호화된 LockBit 3.0이 존재하는 1213645181 파일을 %temp% 경로에 생성한다.

그리고 1213645181 파일의 특정 오프셋에 있는 쉘코드를 실행하여

암호화된 내부 LockBit 3.0 실행파일을 복호화 및 자기 자신에 인젝션하여 실행한다.

이렇게 LockBit 3.0에 감염될 시 아래 보안 관련 서비스를 비활성화 되도록 레지스트리 값을 수정한다.

- sppsvc: 소프트웨어 보호 서비스

- WinDefend: 윈도우 디펜더 서비스

- wscsvc: 윈도우 보안 센터 서비스

- vss: 볼륨 쉐도우 복사 서비스

그리고 사용자 시스템 파일을 암호화하며, 암호화된 파일은 '기존파일명.[랜덤문자열]'으로 파일명 변경 및 아이콘을 변경한다. 또한 랜섬노트 생성 및 바탕화면 변경을 수행한다.

이력서 위장으로 유포되는 만큼, 특히 LockBit 3.0 랜섬웨어는 기업들을 타겟으로 할 확률이 높아보인다.

각 기업에서는 백신 최신 업데이트 뿐 아니라 직원들의 스팸 메일 열람이 이루어지지 않도록 강력한 권고가 필요하다.

[파일 진단]

[행위 진단]

[IOC 정보]

-> 참고

https://asec.ahnlab.com/ko/39071/

입사지원 위장 메일로 유포 중인 NSIS형태의 LockBit 3.0 랜섬웨어 - ASEC BLOG

ASEC 분석팀은 LockBit 2.0 랜섬웨어가 메일을 통해 유포되고 있음을 지난 2월, 6월에 걸쳐 블로그에 게시한 바 있는데, 새로운 버전의 LockBit 3.0 랜섬웨어가 유사 방식을 통해 여전히 다수 유포 중 임

asec.ahnlab.com

'etc.' 카테고리의 다른 글

| [기술 스터디] 03. NTFS 파일 시스템 (0) | 2023.01.04 |

|---|---|

| [기술 스터디] 02. 클라우드의 시작과 끝, 클라우드 보안 (0) | 2022.11.02 |

| Jupyter Notebook / AES-128 구현 (0) | 2022.04.13 |

| DID / 메타버스 / NFT (0) | 2022.03.29 |

| 메타버스 / 딥페이크 (0) | 2022.03.20 |