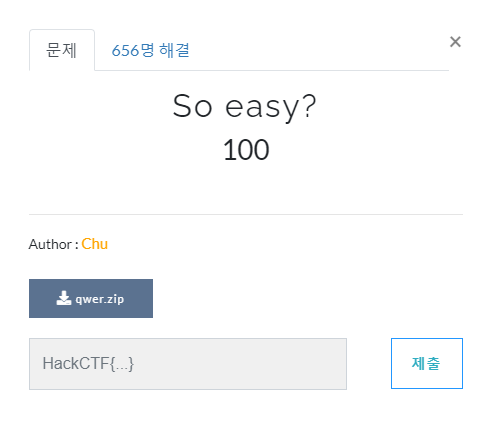

qwer.zip 파일을 다운받고, 압축을 풀면

위와 같은 JPG 파일을 얻을 수 있다.

딱히 알 수 있는 게 없으니 HxD를 사용해서 파일을 보자!

※ HxD

파일에 대한 Hex 값을 보거나 수정할 수 있도록 해주는 무료 Hex 에디터 프로그램

HxD를 사용해서 파일을 보면, 위와 같이 JPG 파일의 Header 시그니처와 Footer 시그니처를 확인할 수 있다.

혹시나 해서 Footer 시그니처 뒤에 Flag로 보이는 값을 넣어보면

다시 HxD를 살펴보니

hidden.txt가 눈에 띈다!

더 자세히 살펴보면,

ZIP 파일의 Header 시그니처와 Footer 시그니처를 확인할 수 있다.

이렇게 ZIP 파일만 남기고 저장하면

hidden.txt 파일과 Flag를 얻을 수 있다!

해결!

'Forensic > wargame & ctf' 카테고리의 다른 글

| [HackCTF] 나는 해귀다 (0) | 2022.01.15 |

|---|---|

| [HackCTF] 잔상 (0) | 2022.01.06 |

| [HackCTF] Question? (0) | 2022.01.06 |

| [HackCTF] 세상에서 잊혀진 날 찾아줘! (0) | 2022.01.04 |

| [HackCTF] Secret Document (0) | 2021.11.21 |