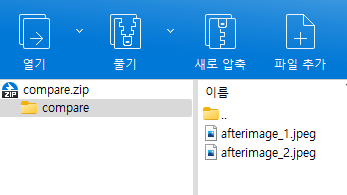

문제에서 주어진 compare.zip 파일을 열어보았다. 압축을 풀고, 폴더를 확인했더니 ... 두 개의 jpeg 파일을 볼 수 있고, 겉보기에는 별 다른 차이점이 보이지 않았다. HxD를 이용하여 파일들을 열어보았다. 헤더 시그니처인 FF D8 FF E0은 앞쪽에서 확인했고, 푸터 시그니처를 검색해서 찾았다. 푸터 시그니처 뒷부분을 지워보고 등등 해봤지만 딱히 뭐가 보이지 않았다. 알고 보니, 폴더명인 compare에서 두 파일을 비교하라는 힌트를 주고 있었다 ..! HxD의 비교 기능을 이용해서 두 파일의 다른 부분을 차례대로 살펴본 결과, afterimage_2.jpeg 에서 플래그를 얻을 수 있었다. 다른 방법으로, 아래와 같이 파이썬으로 코드를 짜서 플래그를 얻을 수도 있었다. 참고 https:..